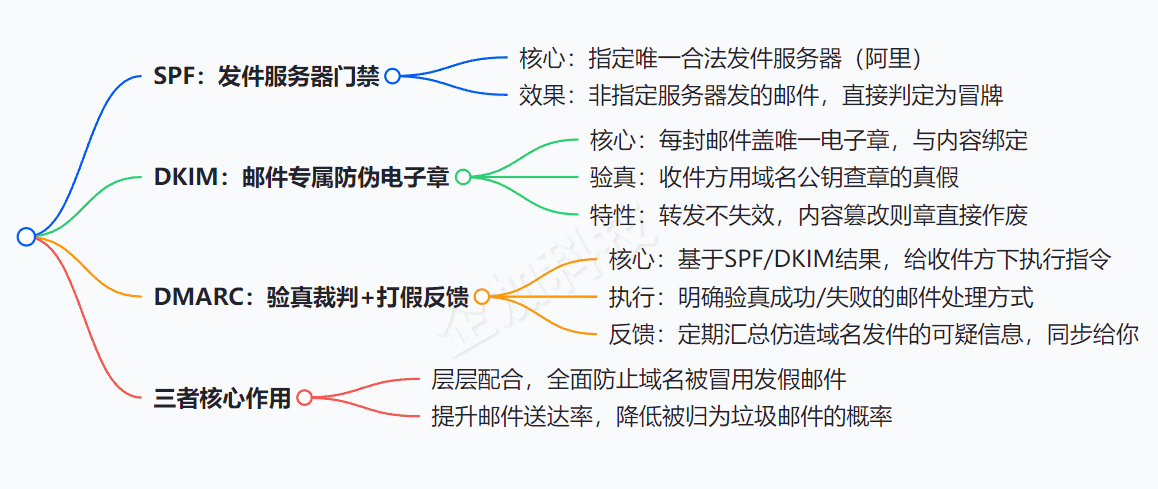

配置SPF/DKIM/DMARC,告别伪造邮件、域名劫持!

时间:2026-01-26 11:55 作者:阿明SEO还在为邮件被拦截、被标记为垃圾邮件而烦恼?还在担心客户收到仿冒你公司的钓鱼邮件?其实,解决这些问题不用复杂的技术方案,只要搞定SPF、DKIM、DMARC三个基础配置,就能同时实现“防伪造、防劫持、提可信度”三大目标!今天,用最通俗的语言,把这三个邮件安全“神器”讲明白!

目标:防止伪造、劫持、钓鱼攻击,提升邮件可信度。

什么是邮件安全增强?

邮件安全增强主要包括以下三种 DNS 解析记录:

| 验证类型 | 作用核心 | 是否建议配置 |

|---|---|---|

| SPF | 授权发信服务器,防止未经授权的服务器冒充发信 | 必须或强烈建议 |

| DKIM | 为邮件内容添加数字签名,验证邮件未被篡改 | 建议配置 |

| DMARC | 统一 SPF / DKIM 策略并设定验证失败处理逻辑 | 建议配置 |

SPF — 授权合法发件服务器

SPF(Sender Policy Framework)用于声明:

哪些服务器是被允许使用您域名发送邮件的。

当收件方邮箱收到邮件时,会检查发送服务器的 IP 是否在这份授权列表中。

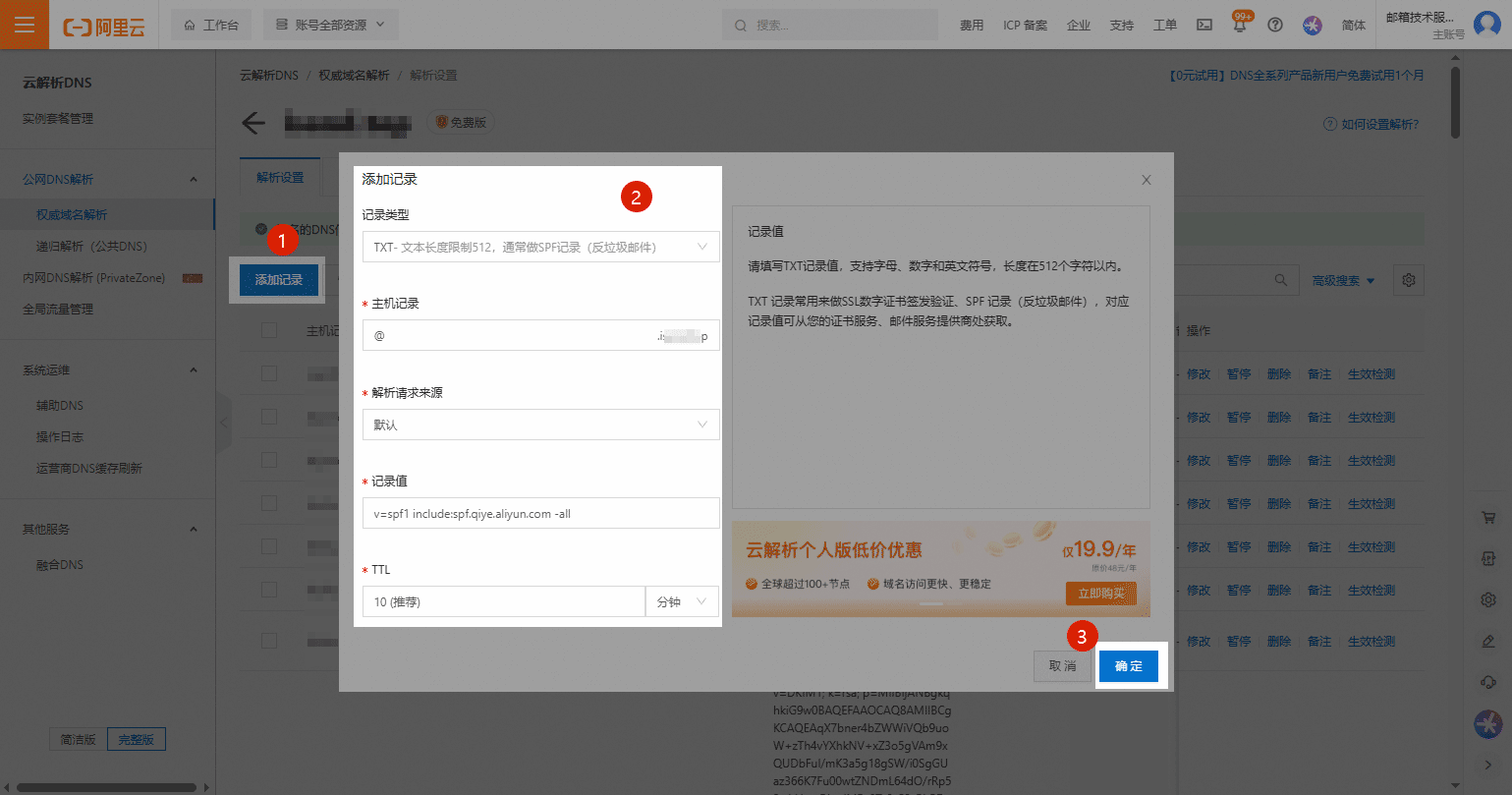

SPF配置

| 主机记录 | 记录类型 | 解析记录值 |

|---|---|---|

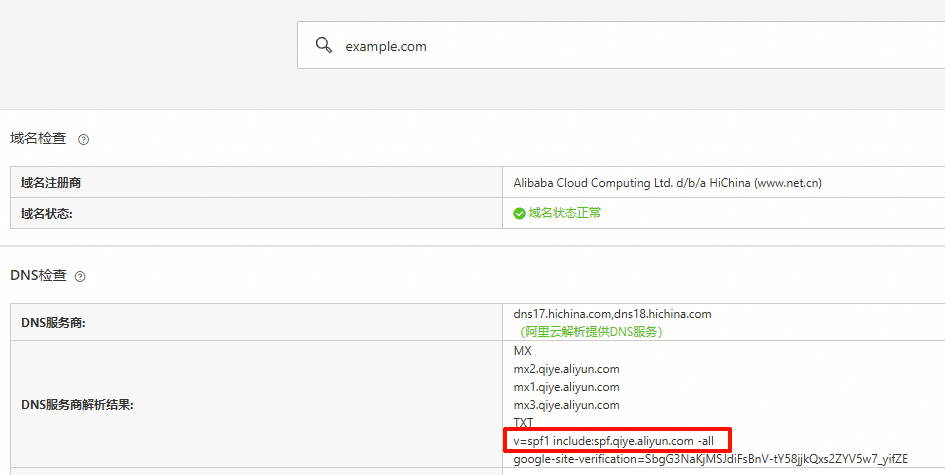

| @ | TXT | v=spf1 include:spf.qiye.aliyun.com -all |

其中:

include:spf.qiye.aliyun.com: 授权阿里企业邮箱发送邮件-all: 表示所有未授权来源邮件应被拒绝

以阿里云域名解析控制台为例:

验证方式

阿里云域名解析查询工具查询:example.com

注意事项

SPF 记录只能有一条,如果存在多个发信 IP 或第三方服务,请合并成一条;

如合并后包含过多不受信任 IP,可能反而带来伪造风险。

DKIM — 邮件内容“电子签名”

DKIM(DomainKeys Identified Mail)是在每封邮件上添加数字签名的机制。

收件方的邮箱服务器会使用您公开在 DNS 中的公钥验证邮件签名。

一旦邮件内容被篡改,签名就会无效,从而被视为可疑邮件。

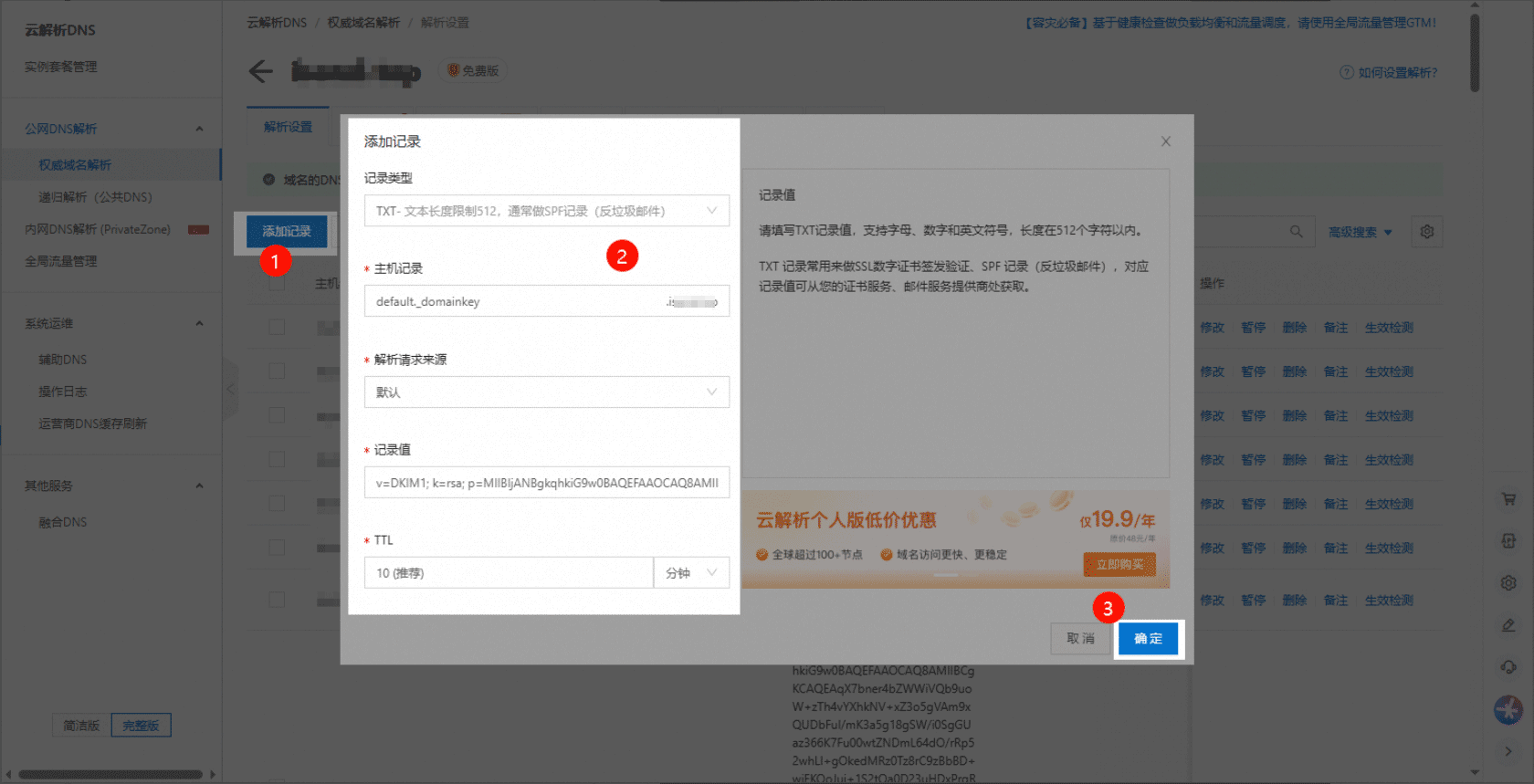

DKIM配置

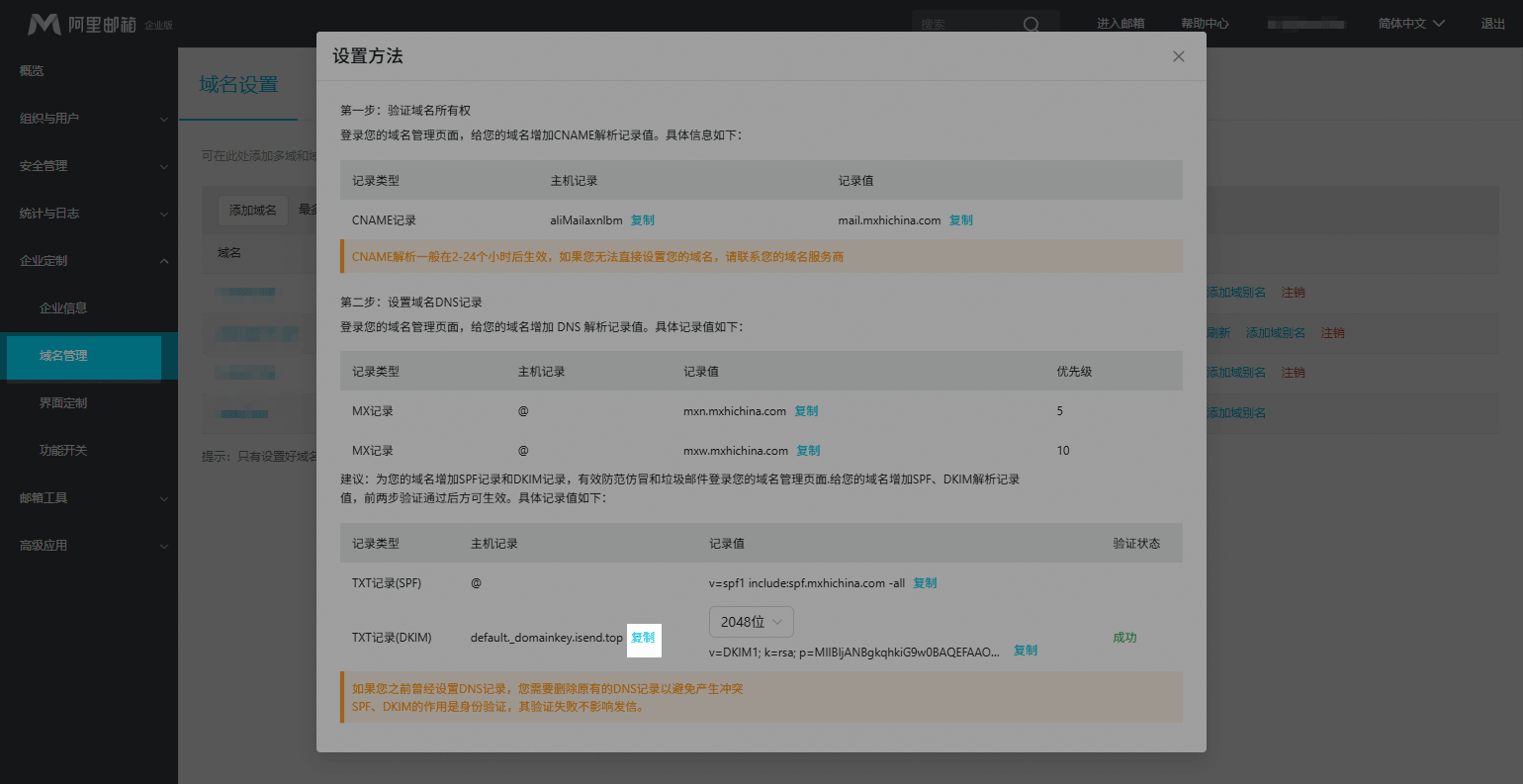

与 SPF 不同,DKIM 的主机记录和记录值需在邮箱管理员后台获取,通常路径为:

企业邮箱管理员后台 → 企业定制 → 域名管理 → 域名设置 → 查看 DKIM 配置

| 主机记录 | 记录类型 | 解析记录值 |

|---|---|---|

default._domainkey.example.com | TXT | 在邮箱后台生成的 DKIM 字符串 |

获取主机记录和记录值:

以阿里云域名解析控制台为例:

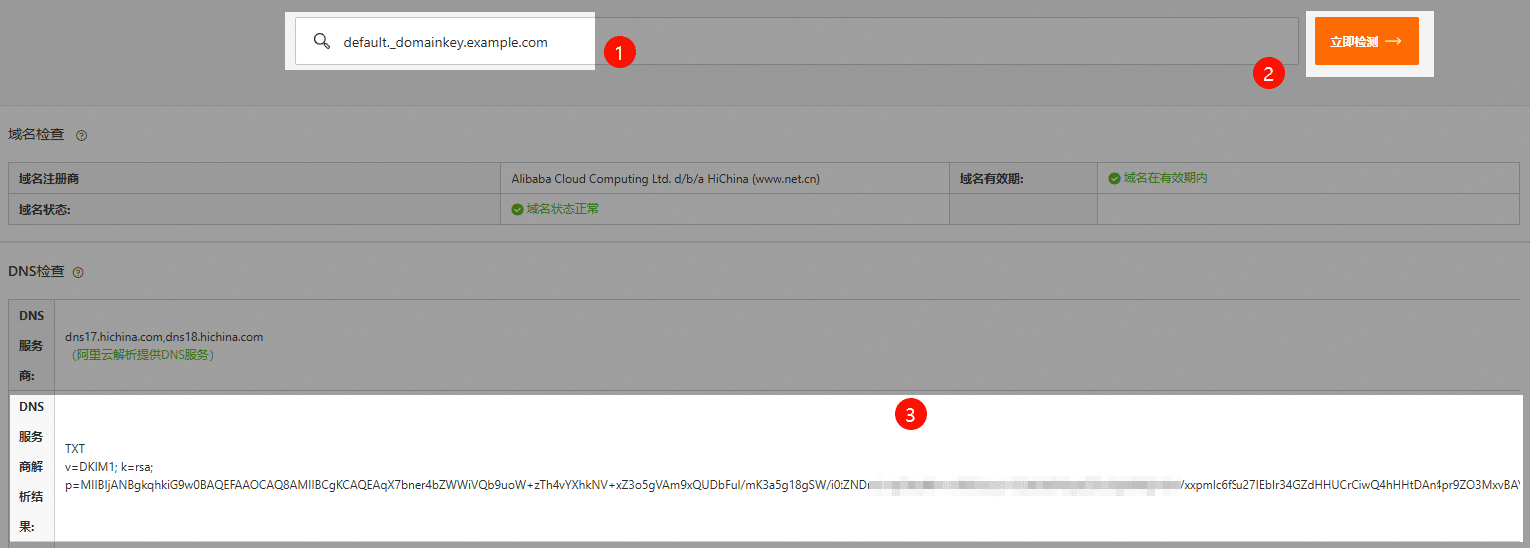

验证方式

阿里云域名解析查询工具查询:default._domainkey.example.com

DMARC — 统一验证策略与报告

DMARC(Domain-based Message Authentication, Reporting & Conformance)基于 SPF 和 DKIM 的验证结果执行统一策略。

它不仅告诉收件方邮箱应如何处理验证失败的邮件,还可以将验证报告发送到指定邮箱,让您了解谁在冒充您的域名。

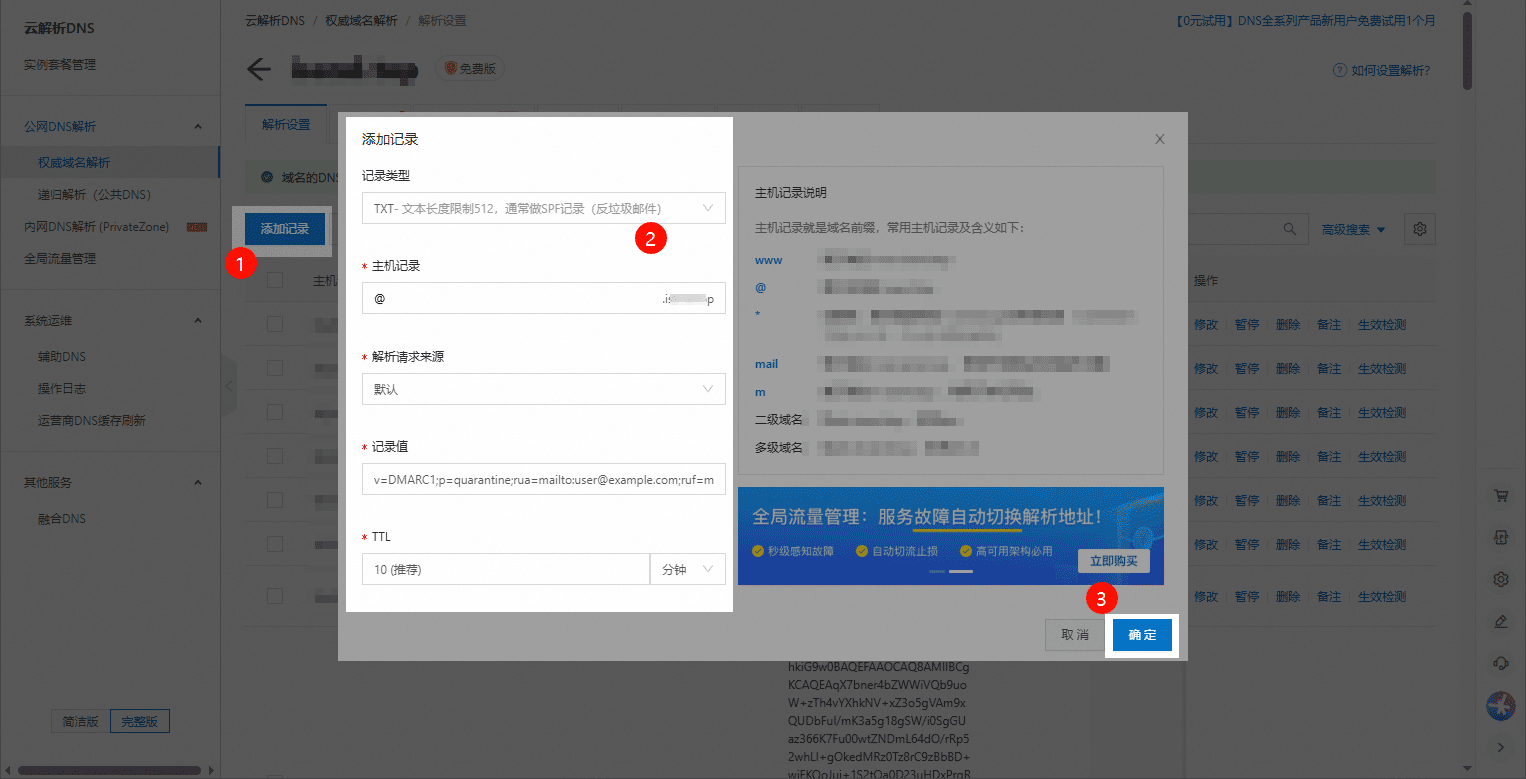

DNS 记录示例

| 主机记录 | 记录类型 | 解析记录值 |

|---|---|---|

_dmarc.example.com | TXT | v=DMARC1;p=quarantine;rua=mailto:user@example.com;ruf=mailto:user@example.com |

说明:

p=quarantine:验证失败邮件建议隔离(如放入垃圾箱)rua:汇总验证报告接收邮箱ruf:详细失败报告接收邮箱

请将

user@example.com替换为您自己的邮箱地址(建议使用同域邮箱)。

以阿里云域名解析控制台为例:

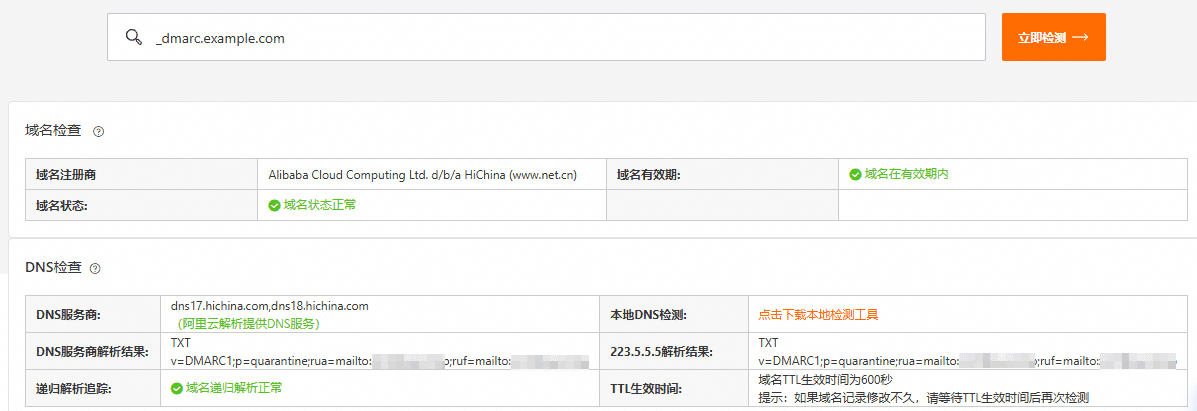

验证方式

阿里云域名解析查询工具查询:_dmarc.example.com